اضافه کردن کاربران از طریق سرویس Directory

سرویس هایی که توسط کریو کنترل پشتیبانی می شوند Microsoft Active Directory Service و Apple Open Directory Service هستند.

چرا از این سرویس در کریو استفاده کنیم:

✅ مدیریت ساده تر و متمرکز کاربران شبکه با استفاده از پایگاه داده LDAP

✅ تغییرات اعمال شده بر روی LDAP Database بطور خودکار بر روی کریو نیز آپدیت می شوند.

✅ نام کاربری و پسورد کاربران با حساب کاربری سرویس Directory یکی خواهد بود.

موضوعات مرتبط: Isa server&TMG&kerio

ادامه مطلب

مدیریت کاربران در کریو کنترل

مدیریت کاربران شاید اصلی ترین دلیل شما برای استفاده از کریو کنترل باشد، سادگی و جامعیت تقریبی این ماژول برای استفاده از آن به عنوان User Management دلایل خوبی به شمار می روند.

به طور کلی حساب کاربری در کریو کنترل برای اهداف زیر به کار برده می شود:

یک- احراز هویت کاربران شبکه با حساب کاربری مخصوص به خود

دو- گزارش گیری از فعالیت کاربران احراز هویت شده

سه- اعمال قوانین دسترسی به منابع شبکه برای کاربران

چهار- دسترسی یا عدم دسترسی کاربران به اینترنت از شبکه داخلی

برای ساخت کاربران در پنل مدیریتی Admin به تب User بروید.

موضوعات مرتبط: Isa server&TMG&kerio

ادامه مطلب

تنظیمات مدیریت پهنای باند

بخش مدیریت پهنای باند در کریو کنترل دو قابلیت زیر را ارائه می دهد.

– محدود کردن پهنای باند برای عبور اطلاعات از لینک مورد نظر: می توانید کاربران شبکه خود را از نظر ارسال به/دریافت از لینک اینترنت محدود کنید، برای مثال در مورد دانلود فایل های بزرگ یا دیدن فیلم بصورت آنلاین.

– رزرو کردن پهنای باند برای یک سرویس خاص: معمولا کیفیت سرویس های داخلی سازمان همواره با ارزش تر از دسترسی کاربران به اینترنت می باشد. برای مثال هنگامی که شما از VoIP در شبکه خود استفاده می کنید نمی خواهید افت کیفیت صدا داشته باشید. با استفاده از این قابلیت می توانید همواره یک حاشیه امن برای پهنای باند سرویس های مهم خود رزرو کنید.

موضوعات مرتبط: Isa server&TMG&kerio

ادامه مطلب

تنظیمات Intrusion prevention

Intrusion detection and prevention یا IDS/IPS به منزله شناخت هوشمندانه تهدیدات و جلوگیری از نفوذ ان ها به شبکه شما خواهد بود. هرچند این سیستم امنیتی کار پیچیده ای را انجام می دهد اما تنظیمات آن در کریو کنترل براحتی انجام پذیر است.

نکاتی که باید قبل از تنظیم این ویژگی در نظر داشته باشیم:

- Intrusion prevention بر روی همه اینترفیس هایی که شامل Internet Interfaces باشد اعمال شده و ترافیک های مخرب وارد شده به شبکه را شناسایی و بلاک می کند. باید در نظر داشته باشیم که ارتباطات Local درون LAN و یا بر روی بستر VPN شامل این نظارت و بررسی نمی شوند.

- استفاده از NAT برای استفاده از این ویژگی لازم است.

- Intrusion prevention دارای اولویت بالاتری نسبت به Traffic Rules می باشد و به عبارتی دیگر قبل از Rule های Allow یا Deny بررسی می شود.

برای انجام تنظیمات مربوط به این ویژگی در کریو کنترل مراحل زیر را دنبال کنید:

- در پنل Administration به قسمت Intrusion prevention بروید.

- تیک Enable Intrusion prevention را بزنید.

- حال شما می توانید گزینه سختگیرانه Log and Drop که هم جلوی ورود بسته را گرفته و هم گزارش آن را ثبت می کند، انتخاب کنید. گزینه Log تنها گزارش ورود بسته را ثبت می کند و گزینه Do nothing نیز هیچ کاری نمی کند.

موضوعات مرتبط: Isa server&TMG&kerio

ادامه مطلب

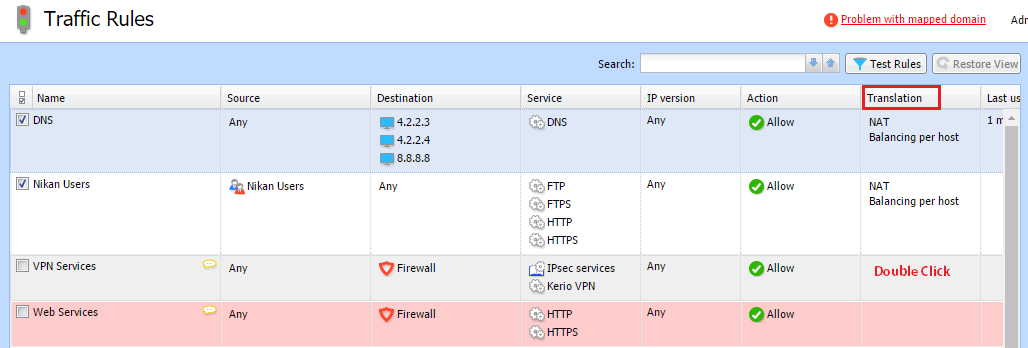

تنظیمات Network Address Translation) NAT)

همانطور که می دانید NAT به معنای تبدیل یا اختصاص IP های خصوصی شبکه داخلی به IP عمومی برای ورود به شبکه جهانی و یا ارسال و دریافت اطلاعات از بستر اینترنت می باشد. به طور مثال، شما با استفاده از NAT خواهید توانست با داشتن تعداد کمی IP Public به تمامی کاربران شبکه LAN امکان ارتباط با شبکه های درون WAN را بدهید. برای استفاده از این امکان در کریو کنترل مراحل زیر را دنبال کنید.

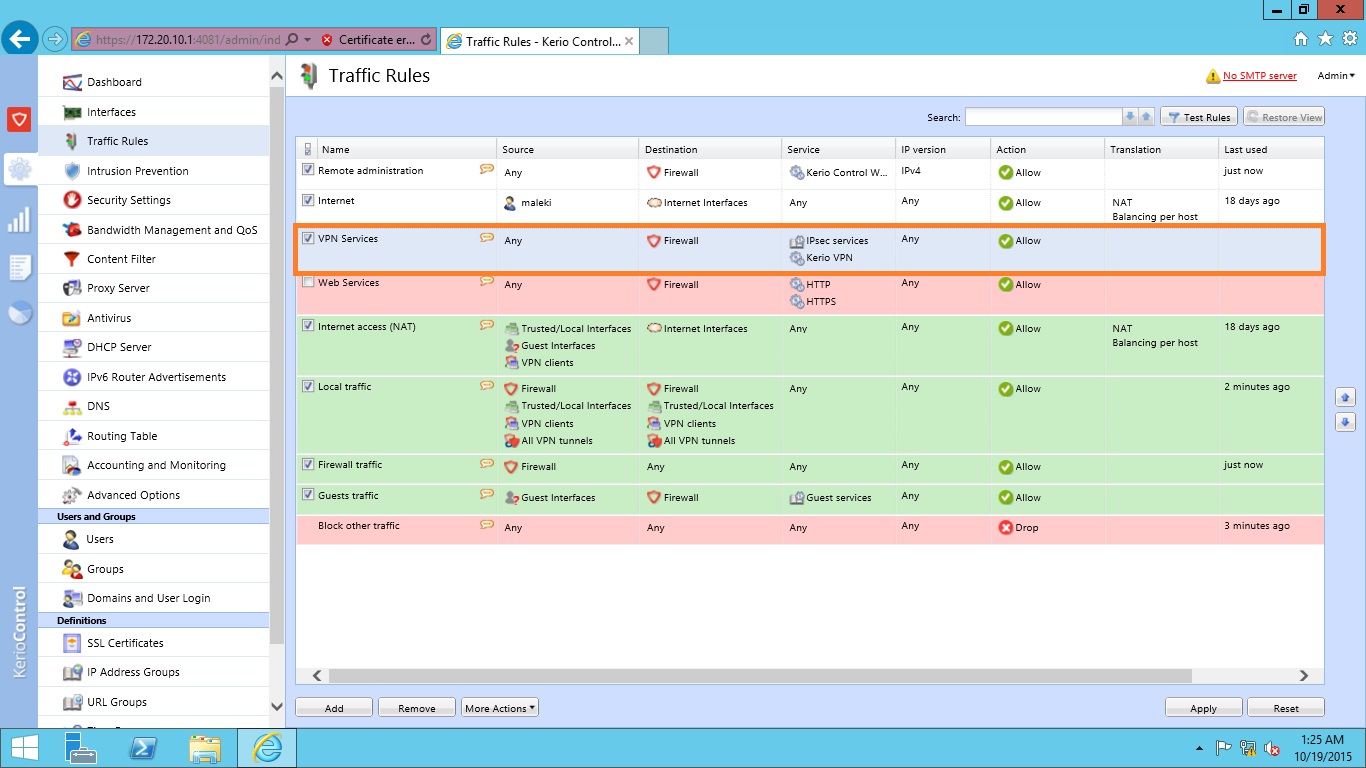

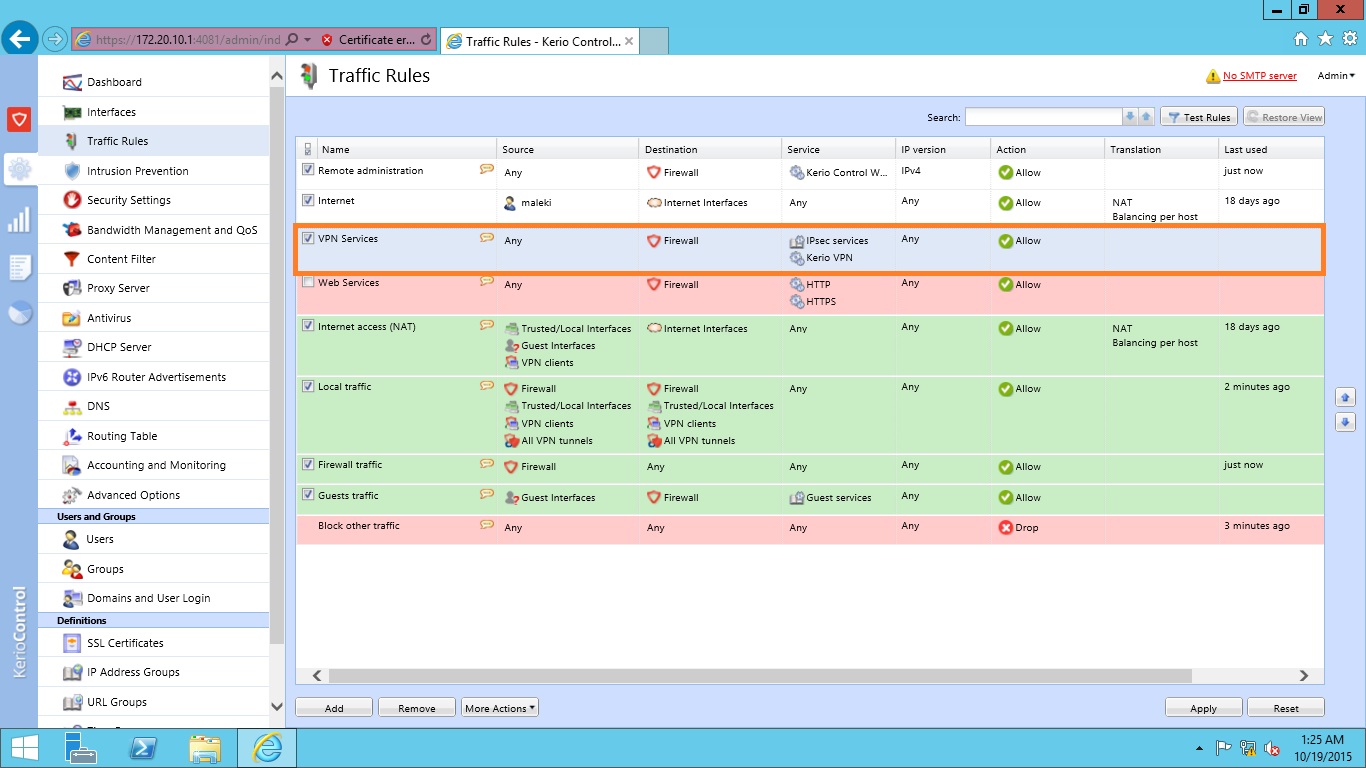

• به Traffic Rules بروید.

• بر روی Rule ای که قرار است عمل NAT بر روی آن انجام شود (آن دسته از کاربران و یا IP هایی هستند که قرار است با WAN ارتباط داشته باشند)، بر روی قسمت Translation دابل کلیک نمایید.

موضوعات مرتبط: Isa server&TMG&kerio

ادامه مطلب

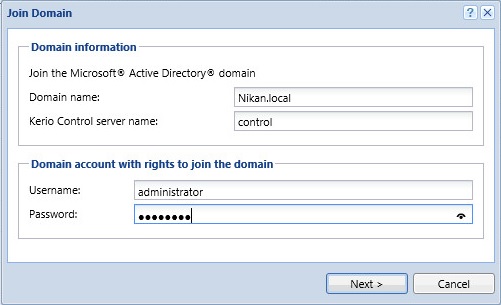

اتصال به Active Directory

قدم دوم برای دسترسی کاربران شبکه به اینترنت و مباحث دیگر مانند Accounting جوین کردن کریو با سرور Domain Controller موجود در شبکه شما می باشد.

این قابلیت که یکی از پر رنگ ترین ویژگی های کریو کنترل می باشد به شما امکان Sync شدن با دامین کنترلر شبکه را می دهد، به این صورت که می توانید از کاربران و گروه های تعریف شده در Active Directory در Rule های کریو استفاده کنید بدون اینکه مانند اغلب فایروال ها نیاز به تعریف مجدد کاربران شبکه خود داشته باشید. کریو بدون تاخیر هر تغییر کوچکی در Active directory Users and Groups را متوجه شده و آن را در تنظیمات خود اعمال می کند.

برای اتصال به Domain مراحل زیر را دنبال کنید.

- به قسمت Domain and Domain users بروید.

- در تب Directory services بر روی دکمه Join Domain کلیک کرده و اطلاعات دامنه خود را وارد نمایید.

موضوعات مرتبط: Isa server&TMG&kerio

ادامه مطلب

راه اندازی Kerio VPN Server

برای این کار می بایست ابتدا ارتباطات VPN را در قسمت Traffic Rules فعال کنیم.

در پنل Admin به قسمت Interfaces می رویم.

بر روی VPN-Interface دابل کلیک می کنیم.

سپس در قسمت properties گزینه Enable Kerio VPN Server را فعال می کنیم.

در تب VPN Server یک Certification معتبر انتخاب می کنیم.

پورت پیش فرض ۴۰۹۰ است که اگر دلیل خاصی برای تغییر آن ندارید این کار را انجام ندهید.

نکته: در صورتی که این شماره پورت در برنامه یا سرویس دیگری استفاده شود پیغام خطا دریافت می کنید و تا زمانی که پورت ۴۰۹۰ را آزاد نکنید قادر به ادامه کار با VPN Server نخواهید بود.

حال تنظیمات را ذخیره می کنیم.

برای انجام یک VPN Route بصورت دستی بخش بعد را مطالعه نمایید

موضوعات مرتبط: Isa server&TMG&kerio

ادامه مطلب

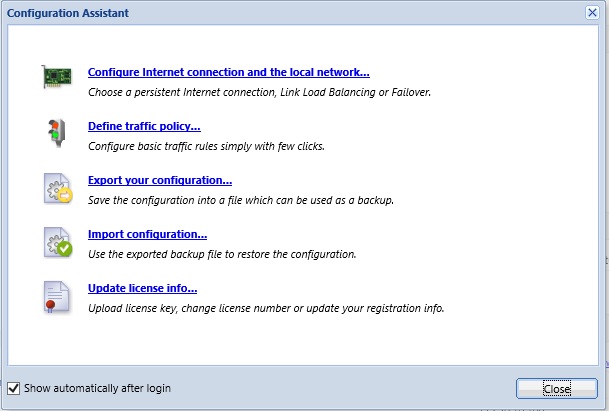

در این قسمت می توانیم ترافیک های پایه ای برای شروع کار با کریو را انجام دهیم. به داشبورد رفته و در قسمت پایین گزینه Configuration assistant را انتخاب میکنیم و بر روی Define Traffic Policy کلیک می کنیم.

موضوعات مرتبط: Isa server&TMG&kerio

ادامه مطلب

همانطور که مشاهده می کنید پس از طی این مراحل به پنل کاربری کریو کنترل می رسیم و حال می توانیم تنظیمات کریو را انجام دهیم.

موضوعات مرتبط: Isa server&TMG&kerio

ادامه مطلب

نسخه های مختلف Kerio Control

Software Appliance

یک سیستم عامل بر پایه لینوکس است که بدون نیاز به وجود سیستم عامل بر روی سیستم مورد نظر نصب می شود.

Virtual Appliance

نسخه از پیش نصب شده ای بر روی Hypervisor های عمومی مانند vMware و Hyper-V می باشد که در دسترس عموم قرار گرفته است.

Kerio Control Box

یک دستگاه سخت افزاری که بر روی آن نرم افزار kerio بطور پیش فرض بر روی آن نصب شده است.

در این کتاب ما نوع عمومی تر نصب این محصول (یعنی نصب نرم افزار کریو بر روی یک سرور فیزیکی بدون سیستم عامل) را بررسی خواهیم کرد.

نکته: تمام فایل های موجود بر روی هارد سروری که قرار است بر روی آن کریو نصب شود از بین خواهد رفت.

موضوعات مرتبط: Isa server&TMG&kerio

ادامه مطلب

امنیت آنقدر ها هم پیچیده نیست!!

گاهی ما آدم ها عادت داریم خود را در میان چیزهای پیچیده تری محصور کنیم تا خیالمان از بابت امنیت خود راحت تر باشد و گمان می کنیم هر چه این تنیدگی ها بیشتر باشد خیال ما از بابت آن چیز راحت و راحت تر خواهد شد.

برای امنیت هم همین کار را می کنیم، چندین محصول نرم افزاری، دستگاه های سخت افزاری و استاندارد های امنیتی بزرگ را همزمان باهم، در هم می تنیم و از آن لباسی می دوزیم برای حفطظ امنیت! لباسی وصله پینه دار که گاه بدون اینکه بدانیم لابه لای درز های آن رخنه هایی وجود دارد برای نفوذ.

اصل حرفم را بگویم: " گاه می توان ساده تر امنیت را داشت، امنیتی که آن چنان ساده هم نیست!"

ما با تمام آن پیچیدگی ها مخالف نیستیم. با پیچیدگی هایی که به دلیل عدم تسلط کامل کارشناسان بر آن محصولات پیچیده، به طور ناقص پیاده سازی می شوند مخالفیم و این را نیز قبول داریم که اگر همان امنیت ساده هم کامل و درست پیاده سازی نشود اوضاع از بد هم بدتر خواهد شد.

پس شعار ما در این مقاله : "امنیت ساده ولی کامل" و به این شعار با محصولی به نام Kerio Control جامه عمل خواهیم پوشاند.

موضوعات مرتبط: Isa server&TMG&kerio

ادامه مطلب

همانطور که می دانید گرفتن پشتیبان از تنظیمات روترها بسیار امر ضروری و مهم می باشد زیرا روتربردهای میکروتیک ممکن است دچار مشکلات سخت افزاری شده و نیاز به تغییر روتربرد داشته باشد و یا به هر علتی RouterOS آن بالا نیاید در این مواقع برگردادن Backup بهترین راه برای حفظ تنظیمات شبکه و جلوگیری از بروز مشکلات می باشد.

در اینجا به نحوه تهیه Backup می پردازیم.

مراحل انجام کار:

1. برای اینکه ساعت و تاریخ Backup درست باشد، بهتر است NTP Client را راه اندازی کنید.

2. داخل Winbox رفته، روی گزینه Files کلیک کرده و سپس گزینه Backup را انتخاب کنید.

موضوعات مرتبط: Isa server&TMG&kerio

ادامه مطلب

شرکت میکروتیک MikroTik در سال 1995 لتویا در اروپای شرقی توسط دو دانشجو MIT آمریکا تاسیس شد اولین محصول این شرکت سیستم عامل میکروتیک بود که توسط نگارشی از سیستم عامل لینوکس بنیان گذاشته شد. همزمان با شروع استفاده از استاندارد 802.11 در تکنولوژی وایرلس امکان استفاده از این تکنولوژی در این سیستم عامل نیز افزوده شد. یکی از اهداف این شرکت ارائه تجهیزاتی هم رده محصولات سیسکو با قیمتی بسیار پایین تر بود.

موضوعات مرتبط: Isa server&TMG&kerio

ادامه مطلب

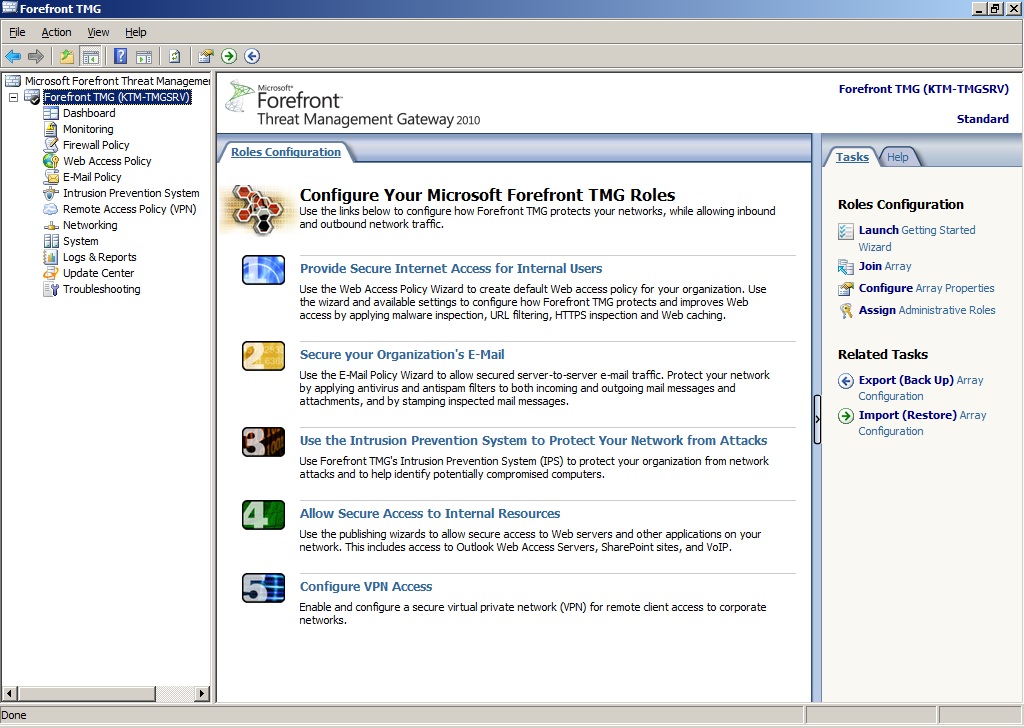

در شبکه های مبتنی بر مایکروسافت جهت ایجاد امنیت در ارسال و دریافت اطلاعات، خصوصا در تعامل کاربران شبکه داخلی با شبکه خارجی ( اینترنت ) از نرم افزار بسیار قدرتمند TMG که جایگزین نرم افزار ISA Server در سال ۲۰۰۶ میلادی ست، استفاده می نمائیم. این نرم افزار چنان چشم بینا ، بر تمامی ارتباطات اجزاء نرم افزاری شبکه احاطه دارد و گوئی همچو جاسوس، گوش به پکت ها در شبکه ست.

از تنظیمات این برنامه می توان به مجوز دسترسی ایمیل به خارج از شبکه، دسترسی گروه یا کاربر خاصی به اینترنت، مجوز Remote Desktop از خارج شبکه به شبکه لوکال، Nat یک IP و اجازه دسترسی به سرور وب شبکه داخلی و… نام برد.

لینک دانلود آموزش ISA Server & Bandwidth Splitter :

http://s2.picofile.com/file/7849519672/ISA_Server_Bandwidth_Splitter_m4i_ir.pdf.html

لینک کمکی دانلود آموزش ISA Server & Bandwidth Splitter :

http://m4iir.persiangig.com/ISA Server & Bandwidth Splitter_m4i.ir.pdf

لینک دانلود ISA or TMG Server Training :

http://s2.picofile.com/file/7846919993/ISA_or_TMG_Server_Training_m4i_ir.pdf.html

لینک کمکی دانلود ISA or TMG Server Training :

http://m4iir.persiangig.com/ISA or TMG Server Training_m4i.ir.pdf

لینک دانلود TMG Server Training :

http://s4.picofile.com/file/7849519458/TMG_Server_Training_m4i_ir.pdf.html

لینک کمکی دانلود TMG Server Training :

http://m4iir.persiangig.com/TMG Server Training.pdf

موضوعات مرتبط: Isa server&TMG&kerio

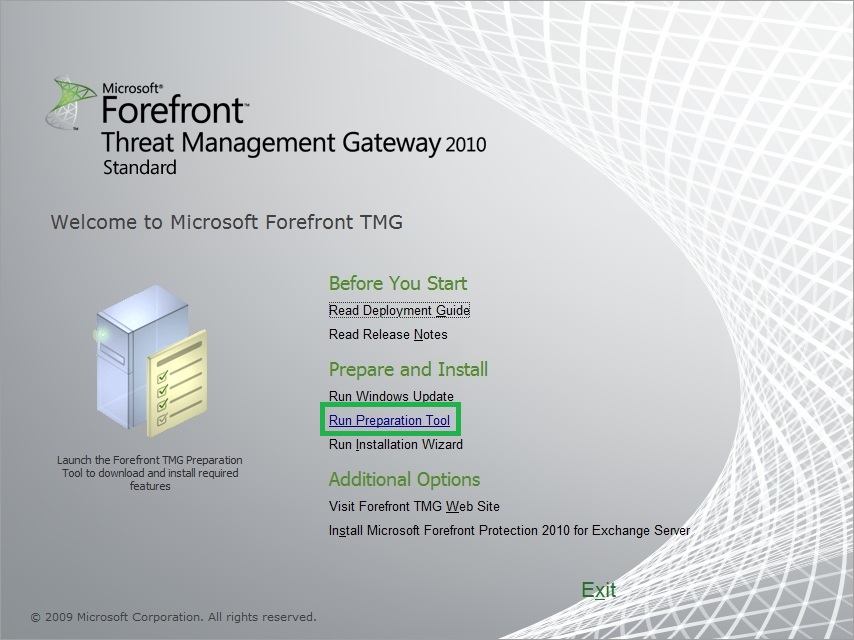

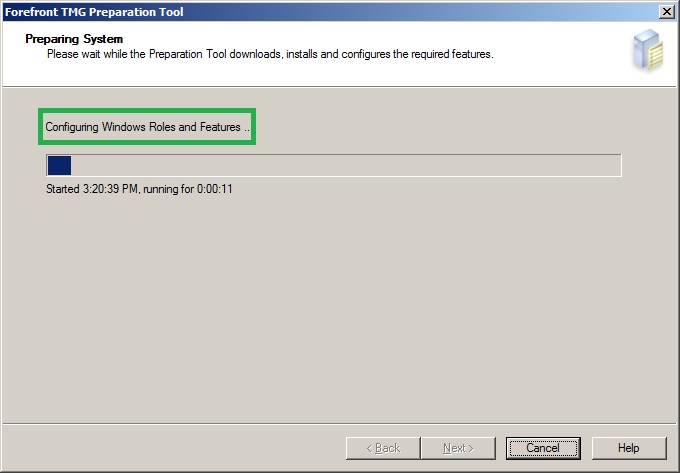

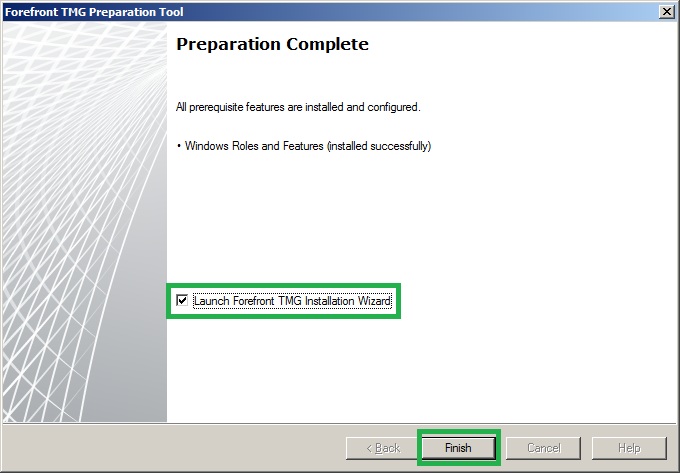

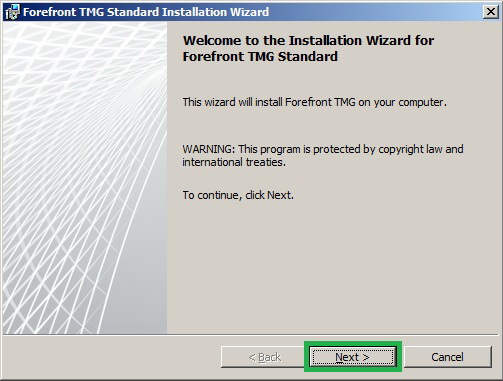

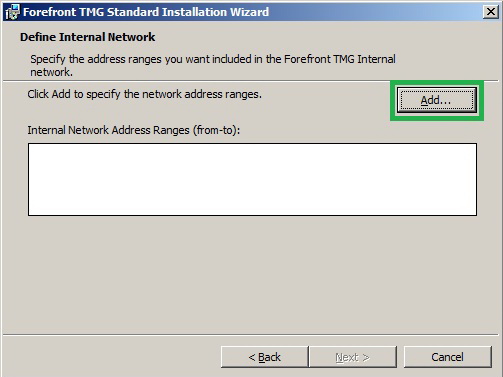

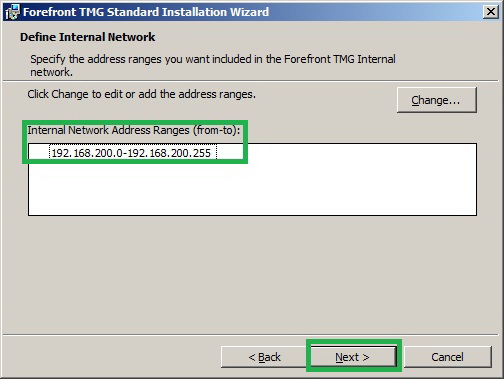

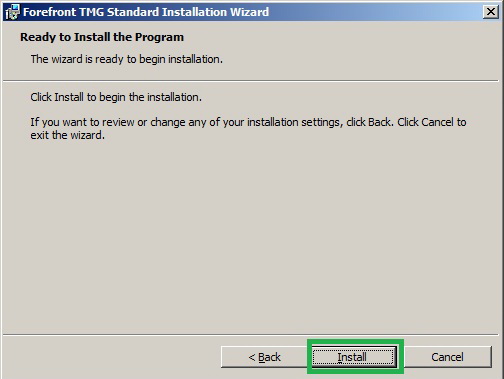

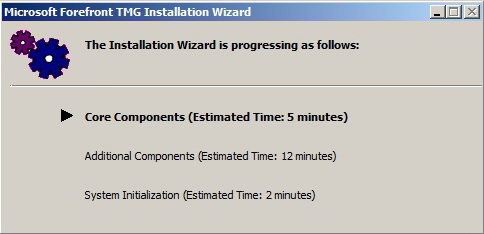

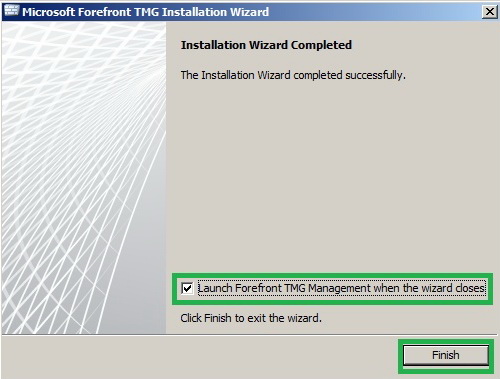

در این مقاله همانطور که قول داده بودیم توپولوژی فایروال لبه یا Edge

Firewall را می خواهیم در محیط لابراتوار نصب و راه اندازی کنیم. برای نصب

کردن این فایروال شما به یک سری از نیازمندی های سخت افزاری اولیه بر روی

سرور نیازمند هستید. البته نیازمندی های سخت افزاری برای این نرم افزار

بستگی به تعداد کاربران و ساختار پیاده سازی شما دارد که در اینجا با توجه

به اینکه در محیط لابراتوار قرار داریم از حداقل منابع استفاده می کنیم.

یکی از نکات اصلی که بایستی برای این فایروال در نظر بگیرید این است که

برای دریافت بهترین کارایی و سرعت از این نرم افزار بایستی قدرت پردازشی و

همچنین حافظه RAM مناسبی به این نرم افزار اختصاص بدهید ، در غیر اینصورت

در محیط واقعی کار حتما دچار کاهش کارایی این سیستم و کندی اینترنت خواهید

شد. در این سناریو شما به سخت افزارهای زیر نیاز دارید :

- پردازنده های اینتل یا AMD حداقل دو هسته ای ( چهار هسته ای و I7 پیشنهاد می شود )

- تکنولوژی های AMD-V و Intel-VT در BIOS سخت افزار شما بایستی فعال شده باشند

- حداقل برای یک محیط سازمانی 8 گیگابایت حافظه RAM نیاز است

- هارد دیسک : 50 گیگابایت به عنوان درایو سیستم ، 150 گیگا بایت برای لاگ برداری و 60 تا 100 گیگابایت فضا برای Caching

- ایجاد کردن RAID Level 5 برای سرور پیشنهاد می شود

- بسته به نوع سناریو حداقل دو عدد کارت شبکه NIC

- Forefront TMG 2010 دارای معماری 64 بیتی است

خوب این از نیازمندی های سخت افزاری ، اما برای نصب TMG 2010 شما بایستی یک سری نیازمندی های نرم افزاری و سیستمی را نیز از قبل داشته باشید تا بتوانید این نرم افزار را نصب کنید ، قبل از اینکه به سراغ نصب TMG 2010 بروید تمامی نیازمندی های زیر را نصب کنید ، این نیازمندی ها و قابلیت های نرم افزاری به شکل زیر می باشند :

- Windows Server 2008 SP2 64 bit or Windows Server 2008 R2

- Microsoft .NET Framework 3.5 SP1

- Windows Web Services API

- Network Policy Server.

- Routing and Remote Access Services.

- Active Directory Lightweight Directory Services Tools.

- Network Load Balancing Tools.

- Windows Power Shell

- Windows Installer 4.5

نکته بسیار مهم در اینجاست که هیچگاه بر روی سرور TMG 2010 خود آنتی ویروس و نرم افزارهای مشابه فایروال و ضد بدافزار از هر گونه نصب نکنید. سرور فایروال TMG شما بایستی یک سرور اختصاصی باشد که صرفا برای اینکار استفاده می شود . بعد از نصب سیستم عامل تمامی سرویس های غیر ضروری را غیرفعال کنید و نرم افزار اضافی بر روی سیستم نصب نکنید. اگر در مجموعه خود یک Enterprise CA دارید یک Machine Certificate نیز از Root CA Authority دریافت کنید و قبل از نصب TMG آنرا بر روی سیستم نصب کنید . این Certificate می تواند بعد ها در قابلیت هایی که می خواهیم بر روی TMG داشته باشیم تاثیر داشته باشد . توجه کنید که TMG شما بایستی عضوی از دامین موجود در مجموعه شما باشد

موضوعات مرتبط: Isa server&TMG&kerio

مایکروسافت سالهاست در زمینه تولید و توسعه فایروال در لایه نرم افزار فعالیت دارد و از روزی که بنده خاطرم هست محصول فایروال خود را به نام ISA یا Internet Security and Acceleration به بازار ارائه می کرد. بنده با این محصول از سال 2000 تا کنون آشنایی دارم و در طول این مدت باید بگویم هسته اصلی این نرم افزار چندان تغییر اساسی نداشته است و شاید بگوییم با ارائه شدن ISA Server 2004 محصولات بعدی دیگر تحول اساسی در هسته خود ندیدند و فقط چندین قابلیت و امکانات جدید به این محصول اضافه شد. هر چند که این محصول را به عنوان یک محصول قابل اطمینان در شبکه نمی توانم مطرح کنم و یک راهکار سازمانی واقعی از نظر بنده نیست ما به هر حال در سطوح SOHO با توجه به دارا بودن رابط کاربری ساده بسیار مناسب است ، مایکروسافت بعد از محصول ISA Server 2006 دیگر محصول خود را به عنوان ISA معرفی نکرد و با انجام دادن یک سری تغییرات اساسی و اضافه کردن امکانات جدید به این محصول نامش را به TMG یا Threat Management Gateway تغییر داد. سرعت بخشیدن و امنیت اینترنتی به دروازه مدیریت تهدیدات تبدیل شد ، این همان تغییری بود که در اسم این محصول ایجاد شد. اما ساختار کاری و محیط مدیریتی آن چندان تغییری نکرده بود ، افرادی که با ISA Server های قدیمی کار کرده باشند براحتی با کنسول مدیریتی این محصول ارتباط برقرار می کنند . هنوزم هم اگر از بنده بپرسید برای مطالعه این محصول چه کتابی را بخوانم ، به شما می گویم کتاب ISA Server 2004 را از انتشارات MSPress مطالعه کنید که در این خصوص کاملترین کتاب است.

اما چه تغییراتی در اساس کار این محصول ایجاد شده است ؟ ISA Server در سال 2006 حجمی بالغ بر 60 مگابایت داشت اما TMG حداقل 1 گیگابایت فضا می گیرد ! خارج از بحث زیاد شدن حجم نرم افزار چه تغییری در این محصول ایجاد شده است که اینچنین باعث افزایش حجم آن شده است ؟ در واقع مایکروسافت با ارائه کردن TMG یک UTM نرم افزاری به بازار ارائه داد ، با رویکرد اینکه UTM یک سیستم مدیریت یکپارچه تهدیدات است TMG نیز تا حدودی همینکار را انجام می دهد ، بدون شک هسته اصلی TMG همان ISA Server است اما یک محصول کامل برای تهدیدات شبکه به شمار می رود. ISA Server صرفا یک فایروال بود و شاید قابلیت های تدافعی مناسبی برای کدهای مخرب و تهدیدات داخلی و خارجی شبکه را فراهم نمی کرد اما به عنوان یک فایروال در نوع خود خوب عمل می کرد . TMG می تواند علاوه بر تشخیص کدهای مخرب ، بسیاری از تهدیدات معمول شبکه را نیز شناسایی کند و می تواند از هر دو جنبه داخلی و خارجی از شبکه شما محافظت کند. TMG که در اینجا ما می توانیم به Forefront نیز از آن نام ببریم قابلیت های زیادی در حوزه مدیریت امنیت و حفاظت از شبکه در مقایسه با ISA در خود اضافه کرده است. این محصول در دو نسخه Standard و Enterprise در دسترس قرار دارد که هر کدام دارای امکانات خاص خود می باشند . در نسخه استاندارد این محصول شما امکاناتی مثل Array ، NLB و CARP را ندارید اما در نسخه Enterprise تمامی این امکانات وجود دارد . توجه کنید که TMG توانایی محافظت از ایمیل سرور شما را دارد که معمولا همان Exchange Server مایکروسافت است اما این محافظت را صرفا برای Exchange server هایی انجام می دهد که دارای لایسنس معتبر هستند. در TMG 2010 امکانات زیر به قابلیت های TMG اضافه شده اند :

- Malware inspection : امکان واکاوی ترافیک برای تشخیص بدافزارها

- URL filtering : امکان اعمال فیلترینگ برای آدرس های URL تعریف شده

- HTTP filtering : امکان اعمال فیلترینگ محتوا بر اساس پروتکل HTTP

- HTTPS inspection : امکان مانتیورینگ و پایش اطلاعات ترافیک ارسالی رو پروتکل SSL

- E-mail protection : امکان محافظت از ایمیل های سازمانی و سرورهای ایمیل

- Network Inspection Systems) NIS ) : امکان تشخیص حملاتی که به حفره های امنیتی نرم افزارهای مایکروسافت انجام می شوند

- Intrusion detection and prevention : امکان تشخیص نفوذ و جلوگیری از نفوذ بر اساس متدولوژی های متداول حمله و دفاع

- Secure routing and VPN : امکان ایجاد VPN سرور امن و مسیریابی امن

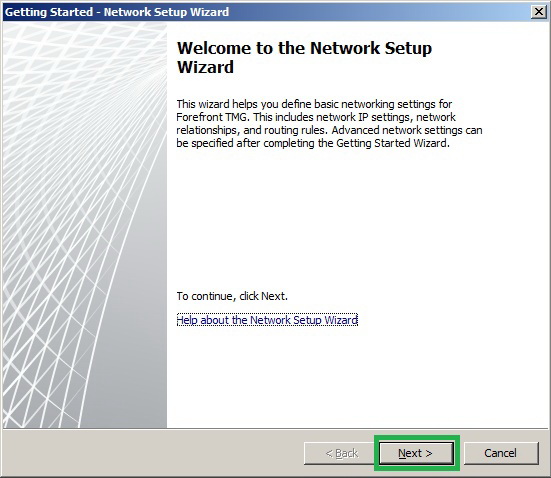

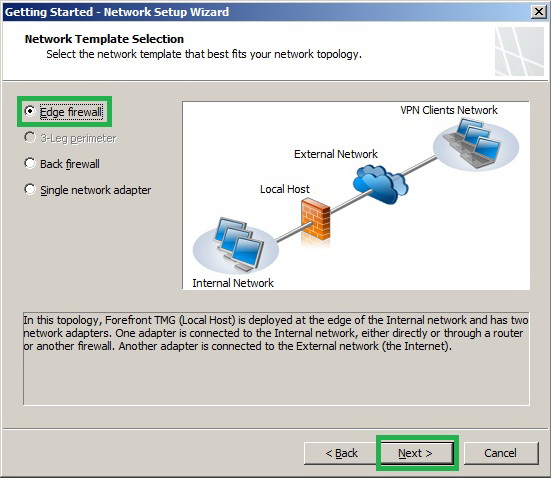

توپولوژی ها یا همبندی های مختلف در راه اندازی TMG 2010

توپولوژی یا همبندی شیوه متصل شدن اجزای مختلف شبکه را به هم مشخص می کند ، در نرم افزار TMG نیز مشابه محصولات گذشته شما دارای یک سری توپولوژی های پیاده سازی هستید که بر اساس آن تعیین می کنید نرم افزار TMG با چه تعداد کارت شبکه و شبکه و در کجای طراحی شبکه شما قرار می گیرد. بصورت کلی شما در TMG چهار حالت مختلف توپولوژی دارید که هر یک بصورت خلاصه در ادامه تشریح شده اند و شما بر اساس نیاز خود از آنها استفاده می کنید :

1-توپولوژی دیوار آتش لبه شبکه یا Edge Firewall : هر جا اسمی از لبه یا Edge شنیدید یعنی اینکه دستگاه یا نرم افزار مورد نظر در نقطه ای از شبکه قرار می گیرد که بعد از آن قطعا شبکه خارجی یا عمومی یا اینترنت قرار دارد . در این نوع توپولوژی همانطور که در شکل زیر مشاهده می کنید ، Forefront TMG در لایه لبه شبکه یا Edge قرار می گیرد و شبکه داخلی ما یا Internal Network را به شبکه خارجی ما یا External Network که معمولا اینترنت است متصل می کند. در بیشتر مواقع در شبکه های امروزی از همین توپولوژی ساده استفاده می شود و بعد از TMG شبکه اینترنت قرار دارد. توجه کنید که در اینجا به سرور TMG به عنوان Local Host اشاره می شود. در این حالت TMG شما حداقل دارای دو عدد کارت شبکه می باشد ، یکی به شبکه داخلی شما متصل می شود و دیگری به شبکه اینترنت متصل می شود.

2-توپولوژی 3 پایه پیرامونی یا 3 Leg Perimeter : هر جا اسمی از 3 Leg یا سه پایه در ساختارهای شبکه و فایروال شنیدید یعنی محیطی ایزوله از شبکه داخلی و شبکه خارجی به نام DMZ در شبکه شما وجود دارد که رابط میان شبکه داخلی شما و شبکه خارجی شما می باشد. در این ساختار فایروال TMG شما دارای سه کارت شبکه می باشد ، یکی از آنها به شبکه داخلی ، یکی از آنها به شبکه خارجی و یکی از آنها به شبکه پیرامونی یا میانی که به عنوان perimeter هم شناخته می شود متصل می شود ، این شبکه باعث بالا رفتن امنیت شبکه داخلی شما می شود زیرا امکان برقراری ارتباط مستقیم شبکه داخلی با شبکه خارجی را ایجاد نمی کند.البته خود ساختار DMZ نیز دارای طراحی های مختلفی می باشد که ساده ترین حالت آن همین حالت سه کارت شبکه بر روی یک TMG فایروال است.

3-دیواره آتش پشتی یا دیواره آتش جلویی Back Firewall و Front Firewall : این توپولوژی هم به نوعی یکی از طراحی های DMZ می باشد که در آن دو فایروال وجود دارد ، یکی از فایروال های شبکه داخلی را به شبکه perimeter متصل می کند و فایروال بعدی شبکه perimeter را به شبکه اینترنت یا خارجی متصل می کند ، در این حالت به فایروال متصل به شبکه داخلی که در پشت دیواره دفاعی قرار دارد Back Firewall یا دیواره آتش پشتی و به فایروالی که به شبکه اینترنت متصل می شود Front Firewall یا شبکه جلویی گفته می شود.

4-توپولوژی تک کارت شبکه ای یا Single Network Adapter : در این نوع توپولوژی شما از حداقل امکاناتی که TMG در اختیار شما قرار می دهد می توانید استفاده کنید. در این توپولوژی Forefront TMG فقط یک کارت شبکه دارد که یا به شبکه داخلی متصل شده است و یا به شبکه perimeter ، معمولا چنین توپولوژی زمانی استفاده می شود که Forefront TMG شما یا در شبکه داخلی سازمانی شما قرار دارد و یا در شبکه perimeter و یک فایروال دیگر به عنوان فایروال اصلی سازمان برای ارتباط با بیرون شبکه مورد استفاده قرار می گیرد و در لبه شبکه قرار دارد ، در واقع این فایروال اصلی است که شبکه را از دسترسی غیرمجاز محافظت می کند . برای مثال در یک سازمان Forefront TMG در نقش یک پروکسی سرور کار می کند و آدرس این TMG فقط از طریق مسیریاب یا روتر لبه شبکه اجازه داشتن اینترنت را دارد ، در چنین مواقعی این روتر است که واقعا شبکه شما را محافظت می کند. با نگاه کردن به تصویر زیر متوجه ساختار کلی این توپولوژی خواهید شد.

اما همانطور که عنوان کردیم استفاده از این توپولوژی به ندرت انجام می شود ، در این حالت قابلیت هایی که ما می توانیم از آنها در قالب TMG استفاده کنیم بسیار محدود می شود ، در این حالت شما از قابلیت هایی همچون پروکسی برای پروتکل های HTTP و HTTPS و پروکسی برای دانلود FTP ، قابلیت Cache برای پروکسی های FTP ، قابلیت انتشار وب یا Web Publishing برای نرم افزارهایی مثل شیرپوینت و Outlook Web Access و امثالم و در نهایت VPN سرور را خواهید داشت اما در همین حین شما امکاناتی همچون Server Publishing و VPN از نوع سایت به سایت ، قابلیت Secure NAT و استفاده از Forefront TMG Client را نخواهید داشت ، همچنین در ایجاد Rule های این سرور شما دیگر نمی توانید آدرس های خارجی را تعیین کنید و همانطور که مشاهده می کنید محدودیت های زیادی در آنالیز و گزارش گیری از ترافیک شبکه شما در این توپولوژی وجود دارد . البته ما یک توپولوژی دیگر نیز داریم که اسم این توپولوژی Unity Fantasy است ، در این حالت شما یک سرور TMG دارید که اصلا کارت شبکه ای ندارد ، نصب نمی شود و هیچ کاری هم انجام نمی دهد ، فقط برای خنده است ، این توپولوژی برای خنده در بسیاری از سازمان های ما قابل پیاده سازی می باشد ، برای مثال شما وارد یک سازمان دولتی می شوید و سئوال می کنید که آیا در شبکه شما فایروال TMG وجود دارد ؟ پاسخ بله است !! اما در کجای شبکه وجود دارد ؟ در اینجاست که شما با یک DVD مواجه می شوید که فایل نصب TMG در آن قرار دارد و این به نظر آنها وجود داشتن TMG در شبکه است !! حرف دروغی هم نیست ... وجود دارد در قالب DVD ...

تا اینجا با امکانات اولیه و توپولوژی های پیاده سازی Forefront TMG 2010 آشنا شدید ، در آموزش بعدی به شما می گوییم که نیازمندی های اولیه نصب و راه اندازی این سرور چیست و چگونه می توانیم این سرور را در مجموعه خود نصب و راه اندازی کنیم ، در آموزش بعدی سناریو یا بهتر بگوییم توپولوژی مورد استفاده ما Edge Firewall خواهد بود . امیدوارم مورد توجه شما دوستان قرار گرفته باشد .ITPRO باشید.

موضوعات مرتبط: Isa server&TMG&kerio

موضوعات مرتبط: Isa server&TMG&kerio

لیست درس های جلسه اول: (یک درس تئوری)

در جلسه اول، شما عزیزان می توانید با ساختار و عملکرد نرم افزار ISA Server 2006، مایکروسافت آشنا خواهید گشت، همین طور با نقش های مختلفی که آیزا سرور می تواند در شبکه ایفا نماید آشنا خواهیدگشت.

لیست مفاهیم مورد بحث در این جلسه آموزشی:

-معرفی Role های قابل ایفا توسط ISA Server

-آشنایی Role مربوط به Firewall

-بررسی Role مربوط به Proxy Server

-بررسی Role مربوط به Cache Server

-بررسی Role مربوط به VPN Server

-بررسی Role مربوط به Internet Sharing NAT

مشاهده آنلاین: محتوای تئوری

لینک دانلود: محتوای تئوری در قالب PDF فایل فشرده

لینک دانلود: MP3 تشریح مدرس بر روی مطالب تئوری (12 دقیقه) 5MB قسمت اول

لینک دانلود: MP3 تشریح مدرس بر روی مطالب تئوری (8 دقیقه) 3MB قسمت دوم

موضوعات مرتبط: Isa server&TMG&kerio